Documentar

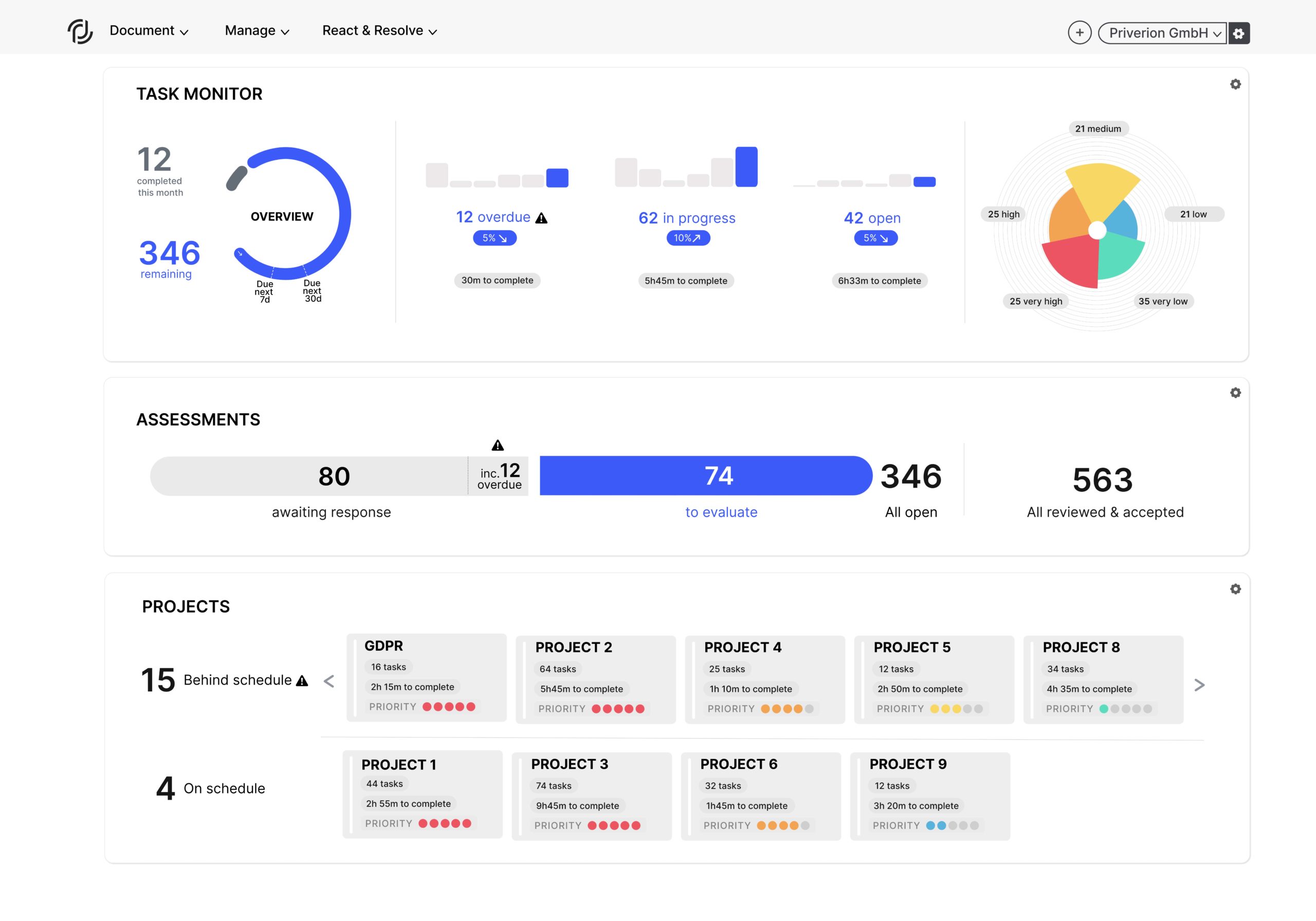

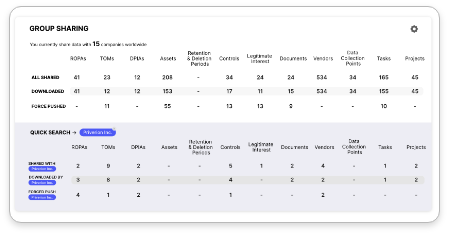

Un lugar central para crear la documentación de su programa de protección de datos y Seguridad de la información. Desde el Registro de actividades de tratamiento, una vista de riesgos basada en procesos, hasta el registro de activos de Seguridad de la formación, asegúrese de que ha asignado todos los riesgos.